Kilswitch und Apass: Sicherheitslücken in Militär-Apps

Die US-Navy nutzte Apps zur Truppenkoordination. Wie ein Bericht nun offenlegt, waren diese nur für Übungen zugelassen.

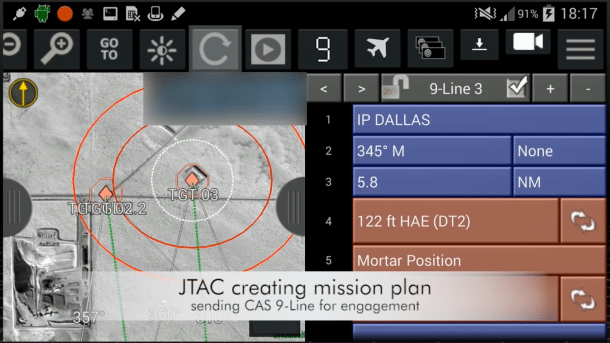

(Bild: Darpa / Youtube)

Truppen des US-Militärs haben zwei Android-Apps benutzt, die gravierende Sicherheitslücken aufwiesen. Das geht aus einem Bericht der US-Navy hervor.

Die betroffenen Apps heißen Kinetic Integrated Low-Cost Software Integrated Tactical Combat Handheld (Kilswitch) und Android Precision Assault Strike Suite (Apass). Beide Programme zeigen Satellitenbilder, Aufgaben, Missionsziele und gegnerische sowie feindliche Einheiten an. Die US-Marines nutzten die Apps zur Kommunikation und Koordination. Die Programme waren über einen App-Store zugänglich, der von der Behörde National Geospatial Intelligence Agency verwaltet wurde.

Nur zum Trainieren

Dabei besaßen sowohl Kilswitch als auch Apass schwere Sicherheitslücken, die im schlimmsten Fall anderen Zugang zu den Truppeninformationen ermöglicht hätte. Details zu den Lücken sind nicht bekannt. Der Bericht stammt aus März 2018, wurde aber von ZDNet erst vor kurzem veröffentlicht. Das Dokument ist öffentlich einsehbar, aber geschwärzt.

Laut Bericht waren die Apps nicht für den Kampfeinsatz vorgesehen, sondern nur für Trainingsszenarien und Militärübungen. Dementsprechend hätten sich die Entwickler die Sicherheit vernachlässigt. Laut ZDNet versäumte es die Navy, die Soldaten über Apass und Kilswitch zu Informieren und das ähnliche, sicherere Programm Atak für den Kampfeinsatz zu empfehlen. Das besaß die Genehmigung vom Verteidigungsministerium. Inzwischen warnt das Militär davor, Apass und Kilswitch in Kampfeinsätzen zu benutzen. (hze)